Evènement – Cyber : Immersion dans la peau d’un hackeur

Une expérience immersive unique ! Plongez dans une simulation grandeur nature au cœur du CyberTruck WithSecure, un environnement immersif pensé pour vous confronter à des situations réelles. À qui s’adresse cet évènement ? Aux responsables informatiques, directeurs techniques ou responsables de la sécurité informatique qui cherchent à se tenir au courant des nouvelles tendances de […]

5 bonnes pratiques contre le phishing

Le phishing, ou hameçonnage, reste aujourd’hui l’une des premières causes de cyberattaques dans le monde. Sous des apparences souvent anodines, un email frauduleux, un SMS suspect, un lien malveillant ou une page de connexion falsifiée, le phishing vise à tromper la vigilance des utilisateurs pour voler des identifiants, des données bancaires ou des informations sensibles. Chaque […]

Replay – Webconférence – Cybersécurité – Le Phishing : Protégez votre entreprise des attaques ciblées

Phishing : Protégez votre entreprise des attaques ciblées Découvrez ou redécouvrez notre webconférence sur le phishing. Apprenez à détecter, prévenir et contrer les tentatives de phishing. Cette webconférence vous dévoilera les bonnes pratiques et les outils indispensables pour protéger vos collaborateurs et vos données sensibles. Vous souhaitez plus d’informations sur le phishing et comment on […]

Bsides Mulhouse 2025 : Un engagement fort pour la cybersécurité

Nous sommes fiers d’avoir participé à Bsides Mulhouse 2025, un événement majeur pour les professionnels de la cybersécurité ! Pourquoi cet événement est-il stratégique ? L’édition 2025 de BSides Mulhouse, organisée par l’association Capitale Dev, s’est tenue au KM0 à Mulhouse et a rassemblé un public mixte : professionnels de la sécurité, ingénieurs, étudiants, chercheurs […]

Tout savoir sur une cyberattaque

Les cyberattaques ne cessent de se multiplier, touchant aussi bien les grandes entreprises que les plus petites structures. Face à cette réalité, il ne s’agit plus de se demander si une attaque va survenir, mais quand.Dans cet épisode exclusif de notre podcast, nos experts en cybersécurité partagent leurs expériences, leurs analyses et leurs conseils concrets […]

Windows 10, Exchange et Office 2016/2019 tirent leur révérence

Le 14 octobre 2025 marquera un tournant décisif pour votre système d’exploitation et vos logiciels professionnels. Microsoft met officiellement fin au support de trois outils fondamentaux : Windows 10, le système d’exploitation installé sur plus de 68% des PC professionnels Exchange Server 2016 et 2019, pilier de la messagerie d’entreprise Microsoft Office 2016 et 2019, […]

Survivre à la fin de Windows 10 avec HP : Le guide en 5 étapes

La fin du support de Windows 10, prévue pour le 14 octobre 2025, représente un tournant majeur pour les entreprises. Une telle évolution implique des défis en matière de sécurité, de compatibilité et de performance. Pour vous préparer efficacement et éviter toute interruption, suivez notre guide pratique en 5 étapes et assurez la continuité […]

Replay – Webconférence – Cybersécurité : Le SOC

SOC : Anticipez, surveillez et réagissez face aux cybermenaces Renforcez votre sécurité numérique grâce au SOC (Security Operations Center). Découvrez comment cette solution permet de détecter, prévenir et répondre efficacement aux incidents de cybersécurité. Vous souhaitez plus d’informations sur le SOC et comment on peut vous accompagner ? Vous êtes au bon endroit ! (1) […]

Tout savoir sur la fin de Windows 10 par Thomas SCHAAL, Expert IT

La fin de Windows 10 approche à grands pas. Que vous soyez DSI, responsable informatique ou dirigeant d’entreprise, il est essentiel de vous poser dès maintenant les bonnes questions : votre parc informatique est-il prêt pour cette transition ? Vos applications métiers sont-elles compatibles avec les nouvelles versions ? Êtes-vous certain que la sécurité de […]

Il était une fois le Deep Fake audio

L’émergence de l’audio profond, aussi dit, Deep Fake audio, bouleverse les fondations de la sécurité des communications en entreprise. Grâce à l’intelligence artificielle, cette technologie de synthèse vocale atteint aujourd’hui un tel niveau de réalisme qu’elle rend la manipulation audio presque indétectable. Pour les dirigeants, les DSI et les DAF, cette nouvelle forme d’imitation vocale […]

Survivre à la fin de Windows 10 : Le guide en 5 étapes

La fin du support de Windows 10, prévue pour le 14 octobre 2025, représente un tournant majeur pour les entreprises. Une telle évolution implique des défis en matière de sécurité, de compatibilité et de performance. Pour vous préparer efficacement et éviter toute interruption, suivez notre guide pratique en 5 étapes et assurez la continuité de […]

Replay – Webconférence – Cybersécurité : Le Bastion

Le Bastion : la clé pour sécuriser vos accès et protéger vos données Découvrez comment renforcer la cybersécurité de votre entreprise grâce à notre webconférence exclusive dédiée au Bastion, une solution clé pour sécuriser vos accès et données sensibles. https://youtu.be/3-LRx1rTqyo Vous souhaitez plus d’informations sur le Bastion et comment on peut vous accompagner ? Vous […]

Comment Keeper peut vous aider dans votre mise en conformité NIS 2 ?

Face à la multiplication des cyberattaques et à l’importance croissante des infrastructures numériques, l’Union européenne a adopté en janvier 2023 la directive européenne NIS 2 (Network Information Security). Cette réglementation, qui remplace NIS 1, impose des règles plus strictes pour améliorer la résilience des systèmes critiques et renforcer la cybersécurité à l’échelle du continent, avec […]

Windows 10 : vos données en danger après la fin du support

Le 14 octobre 2025, Microsoft mettra définitivement un terme au support de Windows 10. Cette échéance marque un tournant décisif pour la sécurité et la performance de votre infrastructure informatique. Sans mises à jour régulières, vos postes de travail seront exposés à des cybermenaces croissantes, des incompatibilités logicielles et des risques de non-conformité. Il est […]

Directive NIS 2 : Préparez votre entreprise aux nouvelles exigences

Face à la multiplication des cyberattaques et à l’importance croissante des infrastructures numériques dans notre économie, l’Union européenne a considérablement renforcé son cadre réglementaire avec la directive NIS 2 (Network and Information Security). Cette réglementation, adoptée en janvier 2023, vise à protéger les secteurs essentiels de l’économie tout en harmonisant les pratiques de cybersécurité entre […]

Usurpation d’identité : Le nouveau visage de la cybercriminalité qui menace votre entreprise

Il est 8h30 ce lundi matin quand Sarah, responsable comptable d’une PME de la région nantaise, reçoit un email urgent de son directeur. L’objet : « Paiement prioritaire – À traiter immédiatement ». Le message semble authentique, l’adresse email est presque identique, la signature parfaite. Sans hésiter, elle effectue le virement de 45 000 euros demandé. Ce […]

NIS 2 : 10 étapes essentielles pour la conformité

La directive NIS 2, entrée en vigueur le 18 octobre 2024 et dont la transposition en droit français est prévue pour fin 2025, représente une évolution majeure dans le paysage réglementaire européen en matière de cybersécurité. Cette directive, qui remplace et étend considérablement la directive NIS 1 de 2016, impose de nouvelles exigences aux entreprises […]

Webconférence : Votre active directory est-il sécurisé ?

Votre active directory est-il sécurisé ? Bénéficiez d’un audit offert par nos expert Découvrez comment renforcer la sécurité de votre Active Directory grâce à notre outil d’audit et comment nous pouvons vous accompagner. Participer à notre webconférence présentée par nos experts qui répondrons à toutes vos questions. À qui s’adresse ce webinaire ? Aux […]

Parlons-en – Le bastion

Découvrez avec notre expert Thomas SCHAAL, comment les bastions informatiques agissent comme des forteresses modernes pour protéger les réseaux contre les cyberattaques ! Aujourd’hui, nous allons aborder la solution de sécurité essentielle : le bastion. Bien que sa définition et sa fonction puissent parfois sembler floues, elle reste néanmoins fondamentale. Pendant cette présentation, nous prendrons le […]

Les 3 actions indispensables pour être conforme à NIS 2

La directive NIS 2 (Network and Information Security) représente une évolution majeure dans le paysage réglementaire européen de la cybersécurité. Entrée en vigueur le 17 janvier 2023, elle impose de nouvelles règles strictes aux entreprises et organisations de 18 secteurs d’activité considérés comme critiques ou essentiels. Plus qu’une simple mise en conformité administrative, c’est désormais […]

Sécuriser les flux financiers : une nécessité !

Face à la multiplication des cyberattaques, renforcer la sécurité des échanges financiers est devenu un impératif.Mais concrètement, que signifie cette sécurisation ? Quels sont les risques pour une entreprise ? Et surtout, par où commencer ?Nous avons interrogé Nathalie Kuntz, Directrice Administrative et Financière du groupe OCI, pour comprendre les enjeux, les menaces et les […]

OCI Référencé au GET Numérique sur la Cybersécurité

La Région Grand Est a lancé l’initiative GET Numérique pour accélérer la transformation digitale des entreprises. Dans ce cadre, OCI Informatique & Digital est référencé pour son expertise en cybersécurité, afin d’accompagner les entreprises locales dans cette transition. Le GET Numérique, qu’est-ce que c’est ? Le GET Numérique (Grand Est Transformation Numérique) est une initiative […]

Kit de survie du Responsable informatique en période d’incertitude

Dans un contexte économique et technologique en constante évolution, le rôle du Responsable informatique est plus crucial que jamais. Face aux défis actuels, voici les outils à avoir dans son kit de survie essentiel pour naviguer avec succès dans cet environnement incertain. 1. La boussole stratégique : Prioriser les projets à fort impact Dans un […]

OCI Informatique renforce son offre de cybersécurité avec une solution XDR innovante

Nous sommes ravis d’annoncer l’intégration d’une nouvelle solution de cybersécurité de pointe à notre offre de services. Cette solution XDR (eXtended Detection and Response) innovante, baptisée ThreatSync+ NDR, représente une avancée majeure dans la protection des systèmes d’information. Elle est particulièrement adaptée aux entreprises disposant d’équipes informatiques réduites ou de ressources limitées en cybersécurité, ce […]

Replay cyber : directive NIS 2, ce qui change

La nouvelle directive NIS 2 change la donne dans le paysage de la cybersécurité ! Évolution directe de la directive NIS 1, qui n’avait pas permis d’atteindre le niveau de sécurité voulu par l’Union Européenne, la NIS 2 doit entrer en vigueur prochainement et introduit de nouvelles exigences pour les entités concernées. Zoom sur le […]

Protégez vos équipements avec les onduleurs Eaton

Les orages d’été sont de retour et avec eux, leur lot de dégâts potentiels pour les entreprises. Saviez-vous qu’un ordinateur subit en moyenne plus de 120 problèmes d’alimentation par mois ? Cela peut sembler anodin, mais les conséquences sont bien réelles : arrêts intempestifs du système, erreurs dans le traitement des données, voire coupure totale. […]

Cybersécurité : 5 erreurs à éviter en entreprise

Les cyberattaques sont une menace de plus en plus prégnante pour les entreprises de toutes tailles et de tous secteurs. Selon une étude d’IBM, le coût moyen d’une violation de données a atteint 4,24 millions de dollars en 2021 pour une entreprise non protégé, en hausse de 10% par rapport à l’année précédente. Les conséquences […]

Fin d’OpenDNS : les conséquences pour les entreprises

OpenDNS, une des solutions de sécurité réseau les plus populaires, a cessé ses activités depuis le 28 juin 2024. Cette nouvelle soulève de nombreuses questions pour les entreprises qui dépendent de ses services pour assurer la sécurité de leurs infrastructures informatiques. Que signifie cette fermeture pour votre entreprise et comment vous préparer à cette transition? […]

OCI et Inceptive s’allient pour propulser l’intelligence artificielle au cœur de la transformation digitale des entreprises françaises

Le Groupe OCI est fier d’annoncer son partenariat stratégique avec Inceptive, société spécialisée en intelligence artificielle. Ce partenariat offrira des solutions d’IA innovantes et sur mesure pour accélérer la digitalisation des organisations. Un programme en 4 étapes pour une intégration fluide de l’IA Notre partenariat s’inscrit dans le cadre du programme « AI Evolution Pathway d’Inceptive », […]

Vague de cyberattaques dans l’hôtellerie via Booking.com

Recrudescence de cyberattaques dans l’hôtellerie via Booking.com ! Une arnaque particulièrement insidieuse sévit en ce moment sur Booking.com, où des pirates utilisent les données de réservation des clients pour leur soutirer de l’argent en se faisant passer pour l’hôtelier. Comment se déroule l’attaque ? L’arnaque commence par une prise de contrôle du compte du professionnel […]

Bastion : un rôle clé pour la cybersécurité

La cybersécurité est devenue un pilier stratégique pour les entreprises du monde entier. La multiplication des menaces en ligne expose constamment les données et les systèmes informatiques à des risques majeurs. Dans cet article, nous allons nous pencher sur un élément essentiel de la cybersécurité d’entreprise : le bastion. Qu’est-ce qu’un bastion, et en quoi […]

La Directive NIS 2, la directive qui change la donne en matière de cybersécurité

La Directive NIS 2, publiée au Journal Officiel de l’Union européenne en décembre 2022, représente une évolution significative en matière de cybersécurité. Elle s’appuie sur la Directive NIS 1 et élargit ses objectifs et son périmètre d’application pour renforcer la protection des systèmes d’information. La Directive NIS 2 introduit également de nouvelles exigences pour les […]

Replay – L’utilisateur face aux risques cyber

Quel rôle pour l’utilisateur avec l’évolution des risques de cybersécurité ? L’utilisateur, un maillon crucial dans la protection numérique des entreprises ! Apprenons à le sensibiliser et le former pour garantir un niveau de sécurité plus élevé. Vous souhaitez plus d’informations sur la formation des utilisateurs dans le cadre de la cybersécurité ? Vous êtes […]

Les technologies qui composent un SOC

Un SOC est un concentré de technologies plus pointues les unes que les autres, qui ont toutes pour objectif d’assurer un haut niveau de détection des attaques et donc de sécurisation de nos systèmes d’informations. Zoom sur ces technologies et leur utilité ! Qu’est-ce qu’un SOC en sécurité informatique ? Un SOC (Security Operations Center) […]

Parlons-en – Le piège des comptes à privilèges

La cybersécurité d’une entreprise passe par bien des sujets différents ! Notre expert Thomas SCHAAL se penche aujourd’hui sur la gestion (et le piège !) des comptes à privilèges dans nos SI. 0:00 / 0:00 Parlons-en ! Aujourd’hui, nous allons parler du piège que peuvent représenter les comptes à privilèges dans la sécurité des entreprises. […]

Support table ronde Bordeaux – La cybersécurité : une véritable stratégie d’entreprise

Merci pour votre participation à notre évènement ! Le téléchargement de la présentation se lancera automatiquement après avoir validé le formulaire ci-dessous. Renseignez vos coordonnées pour télécharger le support de présentation de notre évènement ! (1) (et je peux obtenir les informations concernant la politique mise en œuvre dans les Mentions légales). En communiquant mes […]

Replay Webconférence – L’IA change la cybersécurité

Comment l’Intelligence Artificielle va révolutionner notre approche de la cybersécurité ? Entrez dans une ère nouvelle de cybersécurité, façonnée par l’Intelligence Artificielle (IA), et découvrez toutes les failles et portes de résolution que cette technologie ouvre ! Vous souhaitez plus d’informations sur l’Intelligence Artificielle dans le cadre de la cybersécurité ? Vous êtes au bon […]

Replay – Le bastion, brique indispensable de la cyber

Le bastion, la solution de cybersécurité indispensable Dans un monde numérique en constante évolution, explorez ce bouclier protecteur essentiel pour préserver la sécurité de votre entreprise. Vous souhaitez plus d’informations sur le bastion ? Vous êtes au bon endroit ! (1) (et je peux obtenir les informations concernant la politique mise en œuvre dans les […]

Audit cyber : guide complet pour les entreprises

Avec l’évolution des technologies et la présence croissante des données sur les réseaux, la cybersécurité est devenue un enjeu plus important que jamais. De plus en plus d’entreprises font face à des cyberattaques qui peuvent avoir de graves conséquences, comprenant la perte de données confidentielles ou encore l’utilisation frauduleuse de ces dernières. Les entreprises doivent […]

Support table ronde – La cybersécurité : une véritable stratégie d’entreprise

Merci pour votre participation à notre évènement ! Le téléchargement de la présentation se lancera automatiquement après avoir validé le formulaire ci-dessous. Renseignez vos coordonnées pour télécharger le support de présentation de notre évènement ! (1) (et je peux obtenir les informations concernant la politique mise en œuvre dans les Mentions légales). En communiquant mes […]

Replay – Webconférence : L’ère de l’Intelligence Artificielle

L’Intelligence Artificielle : C’est quoi ? A quoi ça sert ? Est-ce utile aux entreprises aujourd’hui ? L’intelligence artificielle devient de plus en plus influente dans notre monde moderne, changeant la manière dont nous utilisons la technologie et repoussant les limites de ce qui est possible. En constante évolution et de plus en plus intégrée […]

Replay cyber : le piège des comptes à privilège

Le piège des comptes à privilèges dans la sécurité des entreprises Entre nécessité d’accès et impératif de protection, ce défi complexe redéfinit les stratégies de sécurité des entreprises. Vous souhaitez plus d’informations sur le piège des comptes à privilèges ? Vous êtes au bon endroit ! (1) (et je peux obtenir les informations concernant la […]

Sensibiliser & former : les clés anti-cyberattaques

Les piratages sont de plus en plus courants, et ce n’est malheureusement pas prêt de s’arrêter ! Trop souvent, la formation et la sensibilisation des utilisateurs sont mises de côté, alors que vos collaborateurs se retrouvent en première ligne en cas d’attaque. Zoom sur tout ce que vous devez savoir sur ce point critique de […]

Mobiles : sécuriser les téléphones en entreprise

Les téléphones mobiles sont devenus des outils professionnels à part entière. Pourtant, leur sécurisation est trop souvent laissée de côté, alors que cet outil constitue une porte ouverte vers le système d’information de nos entreprises ! Pourquoi est-il nécessaire de sécuriser son téléphone mobile ? La sécurisation du smartphone est primordiale aujourd’hui pour la protection […]

Parlons-en – Le MFA

Dans nos podcasts « Parlons-en », les experts OCI décryptent pour vous des sujets d’actualité du monde de l’entreprise. Première édition avec Thomas SCHAAL, expert en cybersécurité, qui vous parle de MFA ! 0:00 / 0:00 Parlons-en ! Bonjour à tous et bienvenue dans les podcasts des experts OCI ! Nouvelle année, nouveau format. L’objectif de ces podcasts est de vous […]

SOC : définition et rôle clé en cybersécurité

Qu’est-ce qu’un SOC, ou Security Operation Center ? 📖 Définition du Security Operation Center Un SOC (Security Operation Center) en cybersécurité est un centre dédié à la sécurité informatique, ayant pour objectif la protection des données et la prévention du piratage. Le rôle principal du SOC est d’assurer la sécurité des systèmes d’information d’une organisation […]

RH : pourquoi adopter une démarche cybersécurité

En tant que responsable des ressources humaines, mettre en place une démarche de cybersécurité est essentiel pour protéger les données personnelles et confidentielles de l’entreprise, ainsi que pour assurer la sécurité des salariés contre les cyberattaques. La vulnérabilité des RH Les ressources humaines (RH) sont particulièrement vulnérables à ces risques en raison de leur accès […]

Qu’est-ce que la Cybersécurité ?

Dans notre société de plus en plus connectée, la cybersécurité devient un enjeu crucial pour protéger nos données personnelles et éviter des conséquences néfastes sur notre vie privée et notre sécurité Définition Avec la connectivité accrue de notre monde, la cybersécurité est devenue une question importante. Ce terme englobe une série de mesures et de […]

Les 10 atouts pour améliorer sa cybersécurité

La cybersécurité est devenu un sujet d’actualité brulant pour les entreprises. Ces dernières ne savent pas toujours par où commencer ou même si elles sont concernées. Pourtant, en 2021, 54% des entreprises françaises ont subi une attaque. Plus que jamais, la cybersécurité n’est plus une question de hasard et il devient urgent de s’en prémunir. […]

La Cheneaudière

La cheneaudière : un hôtel, restaurant & spa 5 étoiles situé dans les Vosges Région Grand Est «Nous avons décidé de mettre en place une nouvelle solution de vidéoprotection pour plusieurs raisons. Dans un premier temps, à cause de l’obsolescence de notre ancien système, engendrée par l’évolution technologique que l’on connaît. Dans un second temps, […]

Pourquoi réaliser une analyse de vulnérabilité informatique ?

Avec la multiplication des cyberattaques, il est essentiel pour les entreprises de se protéger. Face à ces toutes ces menaces, l’audit de sécurité est une arme qui permet de prévenir des risques et de mieux renforcer sa sécurité. Quels sont les enjeux du système d’information pour les entreprises? Les entreprises font face à de nombreux […]

Cybersécurité : testez la sécurité de votre SI

Il était une fois une PME qui, au vu des nombreuses attaques de ces derniers mois, souhaitait améliorer sa sécurité informatique. Ni une, ni deux, nos experts ont proposé de s’attaquer à ce projet. Quoi de mieux que de mettre cette entreprise en condition réelle avec un test de sécurité informatique ? C’est ainsi qu’un […]

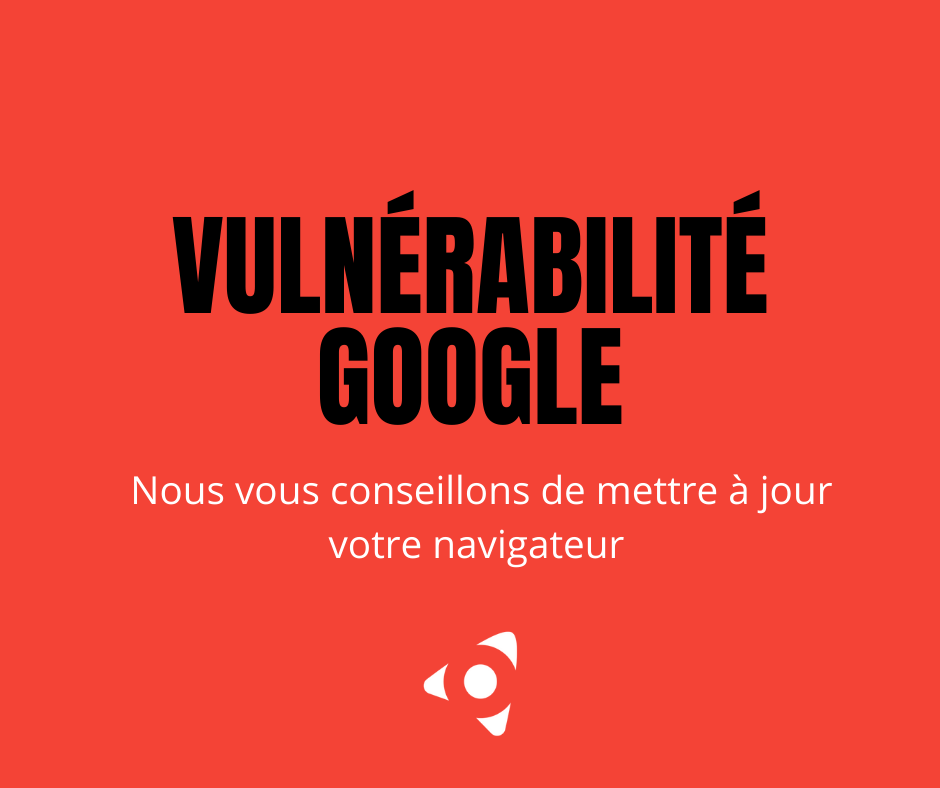

Chrome 0Day : votre navigateur est-il sécurisé ?

Récemment encore, la vulnérabilité informatique de chacun a été prouvée via la faille 0day, dont le géant Google est victime. Cette nouvelle attaque soulève bien évidemment un certain nombre d’interrogations sur la sécurité des utilisateurs de Google, qui attendent une réaction forte et rapide de la part de l’entreprise mythique de la Silicon Valley. La […]

Notre pôle sécurité décroche le label ExpertCyber

La recrudescence des cyberattaques à travers le monde a fait de la cybersécurité un sujet essentiel au sein des entreprises. Les accompagner dans leurs problématiques, de l’installation à la maintenance, nécessite d’avoir des compétences pointues en la matière. C’est pour cela que cybermalveillance.gouv.fr a mis en place le label ExpertCyber. Ce dernier permet aux entreprises […]

Faille Log4j : le cauchemar de la fin d’année 2021

L’actualité de la cybersécurité de la fin d’année 2021 a été marquée par une faille dans la bibliothèque Log4j. En touchant toutes les entreprises et organisations sans distinction, la « Faille de la décennie » a ébranlé le monde d’internet pendant plusieurs jours… Qu’est-ce que la bibliothèque Log4j ? Pour créer une application, les développeurs s’appuient […]

Le lexique de la cybersécurité

Phishing, ransomware, firewall… que de mots obscures et effrayants qui entourent la sécurité informatique ! Pourtant derrière ces angliscismes se cachent des définitions plutôt simples, qui vous permettront de mieux comprendre et décrypter les attaques, mais aussi les solutions à mettre en place dans votre entreprise. Nous avons demandé à nos experts du pôle cybersécurité […]

Notre pôle sécurité est fraîchement référencé cybermalveillance.gouv

Une plateforme de référence pour les victimes de cybermalveillance Le gouvernement via l’agence nationale de sécurité des système d’information (ANSSI) a mis en place en 2017 un réseau d’aide aux personnes victimes de piratage, vol de données, escroquerie ou encore cyberharcèlement… Cette plateforme accessible sur le site cybermalveillance.gouv.fr référence les professionnels experts en sécurité informatique […]

La sauvegarde des données informatiques

Ce 31 mars marque la journée mondiale de la sauvegarde des données informatiques, c’est donc l’occasion de faire le point sur ce sujet majeur ! La sauvegarde des données, un sujet incontournable Si 2020 fût frappée par une pandémie sanitaire, elle a également vu la propagation d’un autre mal : la cybercriminalité. Une raison d’être […]

Retour sur les grandes cyberattaques de 2020

Les premiers mois de 2020 ont encore une fois été chargés en cyberattaques, et l’année n’est pas encore terminée ! La sécurité du système d’information est un sujet qui est (et restera) un enjeu majeur pour les entreprises. On entend chaque année parler de cyberattaques contre certaines grandes entreprises mondiales, mais ce fléau touche aussi […]

Flex Mail Cleaner

La solution anti-malware, anti-phishing & spear-phishing et anti-spam & gray mail 91% des cyber-attaques démarrent par un email !Flex Mail Cleaner fournit une protection prédictive des emails axée sur l’intelligence artificielle (IA) Les avantages de Flex Mail Cleaner 1. Protection Anti-Malware Zero day Identification et blocage des malwares et ransomwares quels que soient leur forme […]

Connaissez-vous l’authentification multi-facteurs ?

La sécurité du système d’information est un enjeu encore sous-estimé par de nombreuses PME. Pourtant, les petites et moyennes entreprises sont une cible majeure pour les hackers : en 2018, 21% des PME françaises ont été victimes de cyber-attaques ! Le vol de données est probablement la menace la plus courante et la plus coûteuse pour les PME. D’après […]

Le Social Engineering : la nouvelle pratique des hackers

De nouvelles pratiques de hacking ne cessent d’émerger Vous avez probablement déjà entendu parler de virus, de ransomwares, de vers et autres programmes malveillants. Ils peuvent s’installer sur votre ordinateur et agir sur vos données de multiples façons. Ces menaces peuvent chiffrer vos fichiers, vous demander une rançon ou encore rendre votre ordinateur inopérable… Il y a quelques années une nouvelle forme d’attaque, de plus en plus […]

Bien voir pour mieux surveiller et mieux comprendre

En France, ce sont plus de 60 000 caméras de vidéoprotection qui sont installées dans l’espace public. Dans le monde des entreprises, cette technologie séduit également de plus en plus. Vidéoprotection : de quoi parle-t-on ? La vidéoprotection désigne les dispositifs installés sur la voie publique ou filmant des lieux ouverts au public. Le but est d’assurer la sécurité des personnes, de protéger des biens […]

Pourquoi passer son site en HTTPS ?

Annoncée le 6 Août 2014 par Google, l’obligation de passer son site en HTTPS est devenu une réalité le 23 Octobre 2017 Que signifie HTTPS ? HTTPS est l’acronyme pour Hypertext Transfer Protocol Secure. Il s’agit de la version sécurisée du protocole HTTP. On reconnaît facilement un site qui utilise le protocole HTTPS au symbole en forme de cadenas dans la […]