Phishing, ransomware, firewall… que de mots obscures et effrayants qui entourent la sécurité informatique ! Pourtant derrière ces angliscismes se cachent des définitions plutôt simples, qui vous permettront de mieux comprendre et décrypter les attaques, mais aussi les solutions à mettre en place dans votre entreprise.

Nous avons demandé à nos experts du pôle cybersécurité de nous expliquer différents termes comme si nous avions 5 ans 👶. Sébastien, Directeur du pôle Cybersécurité s’est prêté au jeu…

Tout d'abord, qu'est-ce la sécurité informatique ou cybersécurité ?

Sébastien : « Pour moi c’est l’ensemble des moyens et des bonnes pratiques nécessaires à la sécurité du système d’information. Ce sont les méthodes, les logiciels, les réflexes, la prévention, la résolution mais également la formation et la sensibilisation des collaborateurs. Toutes les actions visant à sécuriser l’accès aux données hébergées sur le SI. »

C’est parti pour les définitions !

Les méchants de la cybersécurité :

1. Le malware, ou logiciel malveillant

Un malware est un logiciel qui a comme seul but de vous nuire. Ce terme comprend les virus, les ransomwares, les crypto-malware… En somme, tous les logiciels malveillants. Ils peuvent avoir aussi bien de petits que de gros impacts, mais aussi des angles d’attaques différents : vol de données personnelles, passerelles pour d’autres types de virus…

2. Le ransomware, ou rançongiciel

Un ransomware est un type de virus appelé également cryptovirus. Son but est de trouver, assimiler et chiffrer les données d’une entreprise et même d’un particulier, pour lui demander une rançon afin de les récupérer (via une clef de déchiffrement). Si la victime ne paie pas, les données peuvent être rendues publiques sur le dark web, et plus spécialement les données bancaires. En moyenne, la rançon demandée pour la clef de déchiffrement est de 180 000$ et 37% des victimes de ransomware préfèrent payer. Et celà, bien-sûr… sans aucune garantie de récupérer leurs données !

3. Le phishing, ou hameçonnage

Le phishing… Vous avez surement dû en entendre parler ! Il s’agit d’une méthode d’usurpation d’identité. Le pirate trompe l’utilisateur en se faisant passer pour un tiers de confiance. Souvent envoyé par mail (courrier de votre banque, de votre maman…), qui vous demandera de cliquer sur un lien. Il existe deux catégories de phishing : de masse (plus d’un million d’envois du même mail) ou ciblé. Le phishing ciblé repose sur la même technique mais de manière beaucoup plus poussée pour s’introduire dans une entreprise ou chez une personne ciblée de façon précise.

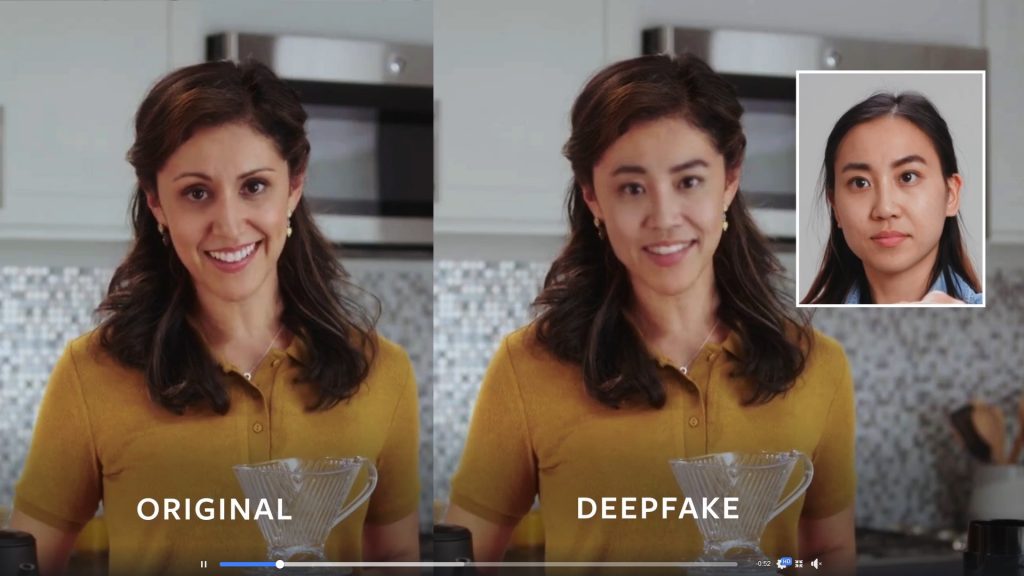

4. Le deepfake, ou hypertrucage

Le deepfake est très impressionnant et encore peu connu des PME-TPE. Pourtant il est particulièrement menaçant et commence à se démocratiser. Grâce à un logiciel d’intelligence artificielle, il est possible de truquer une vidéo grâce à des photos. En effet, l’IA intègre les éléments d’un visage photographié et les transpose sur le visage de quelqu’un d’autre sur une vidéo par exemple. Il s’agit de créer un faux visage pour lui faire dire ce que l’on veut, pour obtenir ensuite une vidéo hyperréaliste. Impressionnant, non ?

5. Le social engineering, ou ingénierie sociale

Le social engineering est également une méthode d’arnaque mais plus « ordinaire », se rapportant presque plus à de l’arnaque téléphonique ou mail sur fond d’urgence. Ici, on manipule l’utilisateur en lui faisant croire à un faux scénario. On connait tous l’arnaque au Président : vous faire croire que vous seul êtes dans la confidence et qu’il est urgent d’envoyer les codes nucléaires. C’est une attaque 100% basée sur l’utilisateur, où l’on abuse de sa confiance.

Les solutions pour protéger votre entreprise

1. Le firewall, ou pare-feu

Un firewall, ou pare-feu, est une solution de protection qui s’installe souvent en frontal entre Internet et le réseau à protéger, ou entre différents réseaux locaux. Le firewall analyse et détecte tout ce qu’il se passe, et si le flux entrant est légitime ou illégitime. Il permet ainsi de bloquer les malwares et autres attaques. Il peut être couplé à de l’intelligence artificielle pour renforcer encore la protection.

2. Le chiffrement

Le chiffrement est, comme son nom l’indique, une solution qui chiffre la donnée et la rend illisible pour les personnes n’ayant pas la clef de déchiffrement. Par exemple si vous avez mis en place du chiffrement sur votre ordinateur portable et que quelqu’un vous le vole, le brigand ne pourra pas lire le contenu extrait depuis votre poste. Réussir à déchiffrer un chiffrement peut prendre plusieurs mois voire plusieurs années. Aujourd’hui la majorité des transactions informatiques sont chiffrées (le protocole HTTPS en est un exemple).

3. L'endpoint detection response, ou EDR

L’IA apprend et reconnait les méthodologies et les mécanismes frauduleux et réagit avant même l’attaque avec des mécanismes de réponse assurant ainsi une protection en amont d’un piratage. Il existe d’autres termes comme XDR, NDR, qui utilisent les mêmes mécanismes de surveillance basé sur l’IA mais avec des moyens différents (sonde réseau, etc).

4. L'authentification multi-facteurs, ou MFA

Le fameux MFA, on le voit fleurir partout ! L’authentification multi-facteurs a le vent en poupe et ce n’est pas pour nous déplaire. Le principe st simple : on valide l’identité de la personne qui se connecte une seconde fois (après qu’elle ait renseigné son login et son mot de passe), à l’aide d’une notification, d’un QR code, d’un code unique… C’est un principe que l’on retrouve déjà massivement sur nos applications bancaires. Grâce à l’authentification multi-facteurs, on évite au maximum les tentatives de connexion frauduleuses, c’est en quelque sorte le rempart ultime à l’usurpation d’identifiants. Un petit clic pour l’homme, une grande barrière pour les hackers.

5. Le scanner de vulnérabilité

C’est un outil qui détecte les failles de sécurité applicables à un système d’information. Il permet de trouver les failles pour pouvoir les patcher (corriger les erreurs), avant que des pirates ne tentent d’en profiter pour s’introduire dans la structure visée.

6. Le test de pénétration, ou PenTest

Le PenTest est un test de pénétration dans le système d’information, qui vise à en déceler les failles des systèmes de protection informatique. Imaginons de faux pirates tentant de vous hacker. Une entreprise complice donne la mission à ses experts de rentrer dans le système d’information par tous les moyens possibles (phishing, malware, intrusion dans les failles, usurpation d’identité…). Le but est de mettre en évidence les faiblesses mais aussi de tester les réflexes des collaborateurs. Un rapport complet des points de douleurs de la structure en ressort, pour pouvoir par la suite mettre en place des actions correctives.

7. Le SOC, Cybersecurity Operation Center

En informatique, le SOC, ou Centre des Opérations de Sécurité, désigne un service essentiel au sein des organisations qui assure la surveillance continue, l’analyse et la protection des systèmes d’information contre les cybermenaces. Fonctionnant tel un centre de commandement, le SOC regroupe une équipe d’experts en sécurité informatique équipés d’outils avancés de détection et de réponse aux incidents (SIEM, IDS/IPS, pare-feu, etc.). Ces professionnels travaillent sans relâche pour identifier, évaluer et contrer les attaques potentielles, minimisant ainsi les risques de perturbation des activités et de compromission des données sensibles. En somme, le SOC est le bastion qui défend l’intégrité et la résilience des infrastructures informatiques face à un paysage de menaces en constante évolution.

Les inclassables

1. L'or Noir

La donnée est devenue en quelques décennies plus précieuse que l’or, le pétrole ou encore le diamant. L’information constitue le pouvoir absolu et ce n’est pas pour rien que les entreprises les plus prospères s’appuient quasiment uniquement sur la monétisation de la data (Google, Amazon, Facebook…). La sécurité de ces données est donc l’un des enjeux majeurs de notre siècle.

2. Le Shadow IT, ou informatique parallèle

Nous le faisons tous, exprès ou non. La plupart du temps, nous n’avons pas l’impression de le faire et pourtant ! Le shadow IT, c’est le fait d’utiliser une solution ou un outil informatique parallèle à celui proposé par la structure. On parle par exemple d’utiliser WeTransfer au lieu d’un OneDrive fourni par l’entreprise pour transférer des fichiers. Ou encore, le fait d’ajouter sa messagerie professionnelle sur un ordinateur ou un smartphone personnel . Ces pratiques mettent en péril la sécurité de l’entreprise, car les outils n’ont pas été vérifiés et validés pour répondre aux attentes de sécurité de la structure.

5. La kill chain, ou chaîne de frappe

Ce sont l’ensemble des phases et étapes utilisées par un pirate pour s’introduire dans un SI. Connaître la kill chain permet de définir la méthodologie d’une attaque et donc de mettre en place des défenses sur chacune de ces étapes.